Sus datos tienen una fecha límite cuántica

13:43, 11.02.2026

Usted siente que se acerca. Los ordenadores cuánticos prometen avances en el descubrimiento de fármacos, los materiales y la energía limpia. Exploran muchas posibilidades en paralelo, y por eso ciertos problemas de pronto se vuelven prácticos. Pero esa misma ventaja amenaza la confianza digital de hoy. La criptografía de clave pública que protege sus transferencias bancarias, mensajes privados, secretos comerciales y datos gubernamentales se diseñó para máquinas clásicas. Un ordenador cuántico lo bastante grande podría romper sistemas muy usados como RSA y algunos esquemas de firma mucho más rápido de lo que podemos hacerlo ahora.

Y el riesgo no es solo futuro. Si alguien registra tráfico cifrado hoy, puede guardarlo y descifrarlo más adelante. Eso significa que la confidencialidad de sus datos quizá ya esté en cuenta regresiva, aunque el hardware cuántico todavía necesite tiempo para madurar.

La migración ya empezó, pero usted aún necesita un plan

Usted no está solo en este cambio. Durante años, los criptógrafos han diseñado criptografía poscuántica, pensada para resistir ataques cuánticos. En 2024, el NIST anunció el primer conjunto de estándares y dio al mundo una dirección común. Las grandes plataformas también llevan años probando y desplegando enfoques resistentes, con foco en la agilidad criptográfica para poder cambiar algoritmos sin romperlo todo.

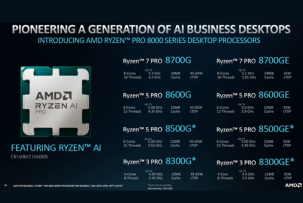

Pero la seguridad real exige más que una sola actualización. Usted necesita inventario, calendarios y disciplina entre proveedores, certificados e infraestructura crítica. También necesita sistemas de IA que asuman criptografía segura frente a lo cuántico desde el primer día.

Nuestra visión experta: lo que esto cambiará para usted

Creemos que la transición cuántica remodelará la seguridad como lo hizo el salto a HTTPS, pero a mayor escala. Usted verá a las organizaciones presionar a sus proveedores, modernizar sistemas heredados y elegir servicios en la nube capaces de actualizar la criptografía más rápido. También verá nuevas exigencias de cumplimiento sobre cuánto tiempo deben permanecer secretos los datos sensibles.

Si este tema le importa, comparta este artículo con una persona que tome decisiones de seguridad. Suscríbase a nuestros canales en redes sociales para más explicaciones y explore otros artículos sobre privacidad, cifrado y preparación práctica en ciberseguridad.